Bezpieczeństwo w internecie: Jak nie dać się oszukać cyberprzestępcom

Phishing jest jedną z najczęstszych i najgroźniejszych form cyberataków wykorzystujący metody socjotechniczne czyli techniki manipulacji i wywierania wpływu na innych. Metody te w kontekście phishingu odgrywają kluczową rolę, ponieważ w dużej mierze opierają się na manipulowaniu ludzkimi zachowaniami i emocjami, a nie tylko na technicznych lukach w zabezpieczeniach.

Aby skutecznie chronić się przed różnego rodzaju atakami cyberprzestępców, warto zrozumieć jak działają atakujący. Często wykorzystują zaufane źródła – podszywają się pod znane instytucje, firmy lub osoby aby wzbudzić poczucie autorytetu i wiarygodności.

Kluczowym elementem jest tutaj wywołanie określonych reakcji emocjonalnych, takich jak strach (np. groźba zablokowania konta), ciekawość (fałszywe nagrody) czy pośpiech (ograniczony czas na działanie). Mechanizmy te sprawiają, że nie analizujemy sytuacji racjonalnie, tylko działamy impulsywnie – dokładnie tak, jak tego oczekuje cyberprzestępca.

Bezpieczeństwo w Internecie: psychologia i techniki stosowane w atakach phishingowych

Mechanizmy działania ataków phishingowych opierają się na precyzyjnym wykorzystaniu zarówno psychologii ofiary, jak i znajomości realiów cyfrowej komunikacji. Cyberprzestępcy tworzą scenariusze, które mają na celu uwiarygodnienie fałszywej wiadomości i skłonienie odbiorcy do podjęcia określonego działania — kliknięcia w link, pobrania załącznika czy podania danych logowania. Działania te są często starannie zaplanowane i dopasowane do aktualnych wydarzeń, popularnych usług czy przyzwyczajeń użytkowników internetu. Poniżej przedstawiamy najpopularniejsze mechanizmy działania cyberprzestępców:

- Podszywanie się pod zaufane instytucje

Cyberprzestępcy często imitują wiadomości od banków, urzędów czy firm kurierskich, aby wzbudzić zaufanie. Przede wszystkim są to:

- informacje o rzekomej kontroli wymyślonych nieścisłości w urzędzie skarbowym lub dopłacie do podatku

- informacje o pilnej dopłacie w ZUS, której jeśli nie zrobimy to będziemy ukarani karą administracyjną

- wezwania do wpłacenia kaucji do prokuratury, bo inaczej sprawa zostanie oddana do sądu

- informacje o dużym zwrocie z urzędu skarbowego pod warunkiem, że wypełnimy i prześlemy dokumenty z załącznika, które są wirusem.

- Wykorzystywanie technik socjotechnicznych

Ataki często opierają się na wywoływaniu emocji, takich jak strach czy chęć zysku, aby skłonić ofiarę do szybkiego działania. Techniki będą miały formę:

- informacji - o prostej metodzie na zarobek za pomocą inwestycji w apartamentynp.: afera Baltic Pipe - do podniesienia wiarygodności takiej oferty wykorzystywane są postacie znane z polityki lub celebryci. Oszustwo “Baltic Pipe“ polegało na oferowaniu łatwego i szybkiego zarobku inwestując w realny projekt, jakim jest rurociąg na dnie Bałtyku. Strona oszustów zawierała opis inwestycji, zdjęcia ministra i polityków oraz kilku celebrytów mające uwiarygodnić przekręt.

- pilnej prośby - np. weryfikację danych skrzynki pocztowej przed jej zablokowaniem lub rzekomo kończący się okres działania dowolnej usługi

- prośby - od dyrektora/prezesa o wykonanie pilnego przelewu

- sposobu na “hakera” - Informacja mailowa o rzekomym włamaniu się do naszego sprzętu sieciowego pozwalają autorowi na śledzenie ruchu w sieci. Najczęściej szantaż polega na groźbie udostępnienia publicznie naszych danych osobistych wraz z historią przeglądania stron rzekomo związanych z pornografią lub pedofilią. “Haker” prosi o płatność w kryptowalucie np.: bitCoin, ponieważ takie “przelewy” są praktycznie nie do namierzenia.

- Spear phishing

Zaawansowana forma phishingu, gdzie atak jest skierowany na konkretną osobę lub organizację, często z wykorzystaniem wcześniej zdobytych informacji.

Informacje, jakie zostały zdobyte we wcześniejszych próbach wyłudzenia danych mogą zostać do ukierunkowanego działania np.: podszywanie się w komunikacji między księgową a zarządem lub do zdobycia dostępu do innego konta z szerszymi uprawnieniami np.: dostęp do sprzętu sieciowego w lokalnej sieci w biurze.

Zanim klikniesz – jak odróżnić phishing od prawdziwej wiadomości?

Analiza przypadków: bezpieczeństwo w Internecie - wiadomości które przeanalizujemy:

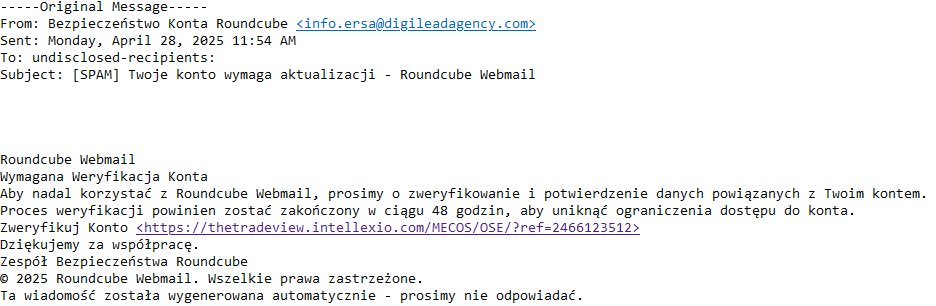

Przykład 1:

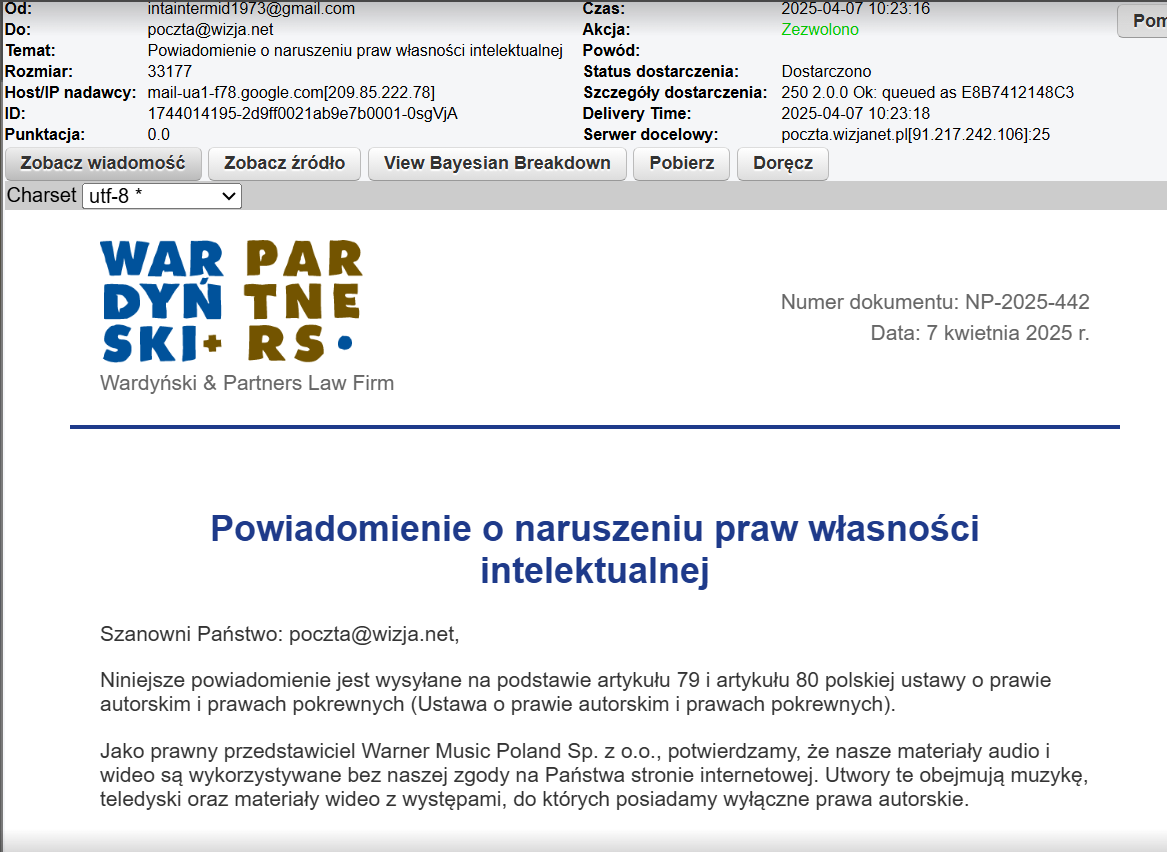

Przykład 2:

Sprawdzenie nadawcy: zwracanie uwagi na adres e-mail nadawcy, który może być podobny do oficjalnego, ale zawierać drobne błędy. WAŻNE! Sprawdzamy nie tylko nazwę nadawcy np.: Jan Kowalski, ale ADRES mailowy nadawcy

Przykład 1:

Po wpisaniu domeny nadawcy do wyszukiwarki nie znajdujemy takiej strony, ponieważ nadawca podszywa się pod digitale-agency.com

Przykład 2:

Skoro wiadomość rzekomo pochodzi od kancelarii prawniczej to dlaczego nadawcą jest adres z domeny gmail.com

Analiza treści wiadomości: błędy gramatyczne, nietypowy język czy ogólnikowe zwroty mogą świadczyć o phishingu. Jeśli występują błędy gramatyczne lub logiczne, może to oznaczać próbę wyłudzenia danych. Co więcej, sama treść mogła być tłumaczona za pomocą sztucznej inteligencji i skopiowana w mailu.

Podejrzane linki i załączniki: przede wszystkim nie wolno otwierać załączonych plików z podejrzanej wiadomości. Należy sprawdzić podgląd linku przed kliknięciem. Najechać kursorem i sprawdzić dokąd prowadzi adres URL.

Przykład 1: wiadomość przyszła z adresu info.ersa@digitaleadagency.com, a link kieruje na inną domenę

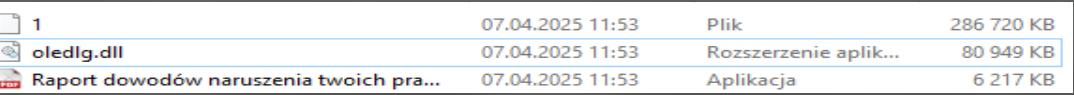

Przykład 2:

mail zawierał załącznik w postaci archiwum pozew.7zp, zawierający następujące pliki:

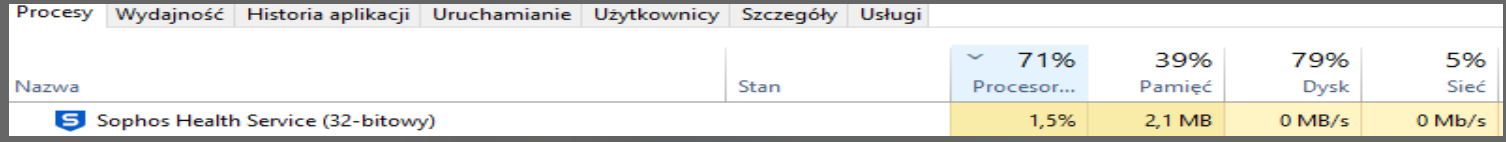

Niestety, jeśli zwrócimy uwagę tylko i wyłącznie na ikonę pliku “Raport dowodów…” to spróbujemy otworzyć rzekomy plik PDF (na to wskazuje ikona), a tak naprawdę uruchomimy instalatora wirusa. Instalator bardzo dobrze maskuje swoją obecność podszywając się pod inne znane aplikacje np.:

Praktyczne wskazówki ochrony przed phishingiem - zasady bezpieczeństwa w Internecie

Weryfikacja linków: sprawdzanie adresu URL w podglądzie linku przed kliknięciem. Jeśli linki budzą nasze podejrzenia warto zweryfikować nadawcę wiadomości, pod którego haker może się podszywać - mógł np. zdobyć hasło do skrzynki nadawcy.

Konsultacja z nadawcą: w przypadku wątpliwości, skontaktowanie się bezpośrednio z rzekomym nadawcą wiadomości jest najlepszym sposobem na szybką weryfikację. Jeśli numer telefonu w stopce jest z innego kraju niż przedstawia się nadawca mamy potwierdzenie, że cyberprzestępca podszył się pod czyjąś tożsamość.

Ostrożność przy przelewach: nie autoryzowanie przelewów na podstawie e-maili, nawet jeśli wydają się pochodzić z legalnego źródła lub od pracodawcy. Jeśli prośba o przelew, udostępnienie ważnych danych wzbudza naszą podejrzliwość to lepiej skontaktować się z nadawcą/przełożonym i potwierdzić, że prośba jest prawdziwa.

Sprawdzanie stopki e-maila: weryfikacja danych kontaktowych i informacji w stopce wiadomości. Powinna zawierać kompletne dane kontaktowe takie jak pełna nazwa firmy, adres siedziby, numer telefonu, NIP lub KRS, a także link do oficjalnej strony internetowej. Prawdziwe wiadomości często zawierają także klauzulę informującą o ochronie danych osobowych (RODO) lub o poufności korespondencji – ich brak również może być sygnałem ostrzegawczym.

Phishing to poważne zagrożenie, które może dotknąć każdego. Zachowanie ostrożności, sprawdzanie nadawców wiadomości i unikanie klikania podejrzanych linków to podstawowe kroki, które pomagają chronić nasze dane. Świadomość i czujność są najlepszą obroną przed cyber oszustami. Warto zapamiętać, że jeśli coś odbiega od naszych standardów w komunikacji to warto się na chwilę zatrzymać i zastanowić czy to nie próba ataku phishingowego.